Windows 10 VPN + MikroTik L2TP over IPsec

Auf dieser Seite wird beschrieben, wie man mit einem MikroTik Router RB951Ui-2HnD (hier RouterOS v7.1.2), einen L2TP-Server einrichten kann. Die L2TP Verbindung ist mit IPsec abgesichert, alle Konfigurationen sind mit dem Tool WinBox.exe (runter zu laden unter https://mikrotik.com/download erstellt worden. Am Mikrotik wurde unter IP -> Cloud der Dienst “DDNS Enabled” aktiviert um einen VPN Tunnel über ein NETGEAR 4G LTE Moden zu realisieren.

Im Tutorial zeige ich auch, wie man die VPN-Verbindung im Windows 10 einrichtet.

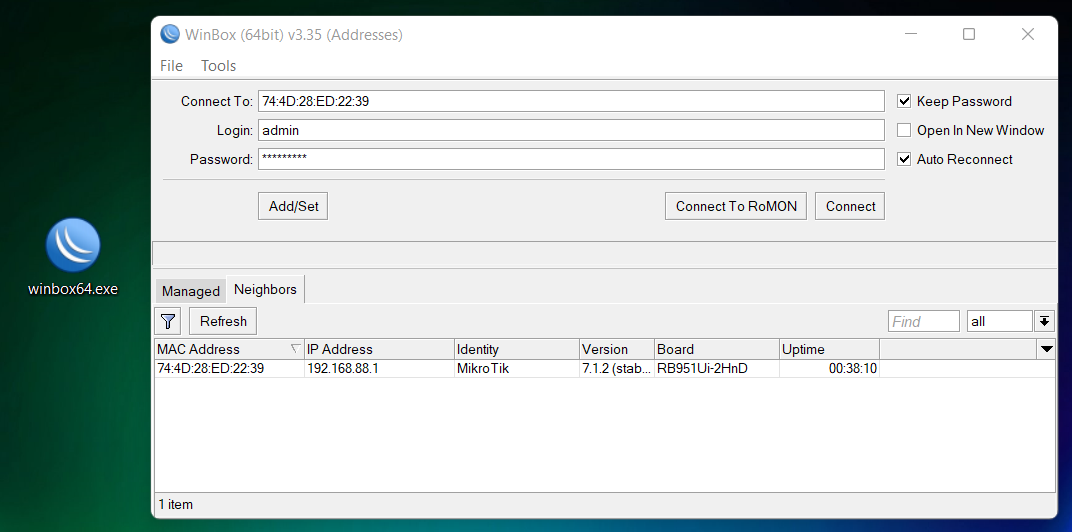

Hier der Start mit winbox und dem Mikro Tik.

MikroTik RB951Ui-2HnD verbunden mit einem NETGEAR LB1110 – 4G LTE-Modem im Bridge Modus am Ether1. Wichtig beim Provider eine fixe IP Adresse zu nehmen.

IP -> Pool vpn-dhcp erstellen

Einen IP Pool für den DHCP Server kann im Bereich IP -> Pool angelegt werden. Dieser sollte natürlich einen anderen Bereich haben als der vorhandene dhcp Pool.

PPP -> Profiles -> + neues Profil erstellen

Als nächstes wird ein neues PPP Profil erstellt. Man kann auch eines der bestehenden Default-Profile verwenden. Wir erstellen hier aber ein neues Profil mit treffendem Namen vpn-profile, indem wir auf das plus-Symbol klicken.

Unter dem Reiter Protocols setzten wir “Use MPLS” auf “yes” und “Use Encryption” auf “required“!

PPP -> Interface -> L2TP Server aktivieren

Die Einrichtung des L2TP-Server wird unter dem Reiter Interface gemacht.

IP -> Firewall

Im Menü links unter IP gelangen sie zur Firewall. Hier werden zwei Filter-Regeln durch klicken auf das + plus Symbol angelegt. WICHTIG: Es ist unbedingt darauf zu achten das die neuen Regeln oberhalb der drop Regel sind! Das macht man per drag and drop und zieht die regeln nach oben.

IP -> Firewall -> L2TP Regel

In der ersten Regel wird als Chain: input ausgewählt und als Protocol: verwenden sie die 17 (udp). Bei Dst. Port: ist es möglich alle drei notwendigen Ports über eine Regel zu steuern, daher stehen dort alle benötigten Ports: 500,1701,4500. Das In. Interface heißt in diesem Fall WAN. Es handelt sich um die Schnittstelle die ans Internet angeschlossen ist ether1. Der Connection State einer L2TP Verbindung wird auf new gesetzt.

Unter dem Reiter Action muss “accept” ausgewählt sein.

IP -> Firewall -> IPsec Regel

Die zweite Filter-Regel erstellen wir als nächstes für den IPsec Zugriff. Hier muss Protokoll 50 (esp) erlaubt werden, da in der IPsec Policy als Protokoll esp gewählt wurde. Das In. Interface ist auch in diesem Fall WAN, die Schnittstelle zum Internet.

Auch diese Regel hat als Action accept.

Bridge -> ARP

Wichtig ist noch unter Bridge den Punkt ARP von “enabled” auf “proxy-arp” umzustellen!

VPN Verbindung in Windows 11 einrichten

In der Systemsteuerung unter Netzwerk und Internet können die Einstellungen für VPN konfiguriert werden. Oder Windows Start und dann auf das Zahnrad klicken und dort dann auf Netzwerk und Internet. Dort dann auf VPN klicken.

Unter VPN hinzufügen muss man dann die zuvor getätigten Einstellungen und Kennwörter sowie die externe IP Adresse eintragen. Bei VPN-Typ müssen Sie L2TP/IPsec mit vorinstallierten Schlüssel wählen. Bei “Vorinstallierter Schlüssel” geben Sie das bei L2TP Server eingetragene IPsec Secret ein!

Nach dem die Verbindung gespeichert wurde findet man diese rechts unten unter VPN wieder. Jetzt sollte man mit Verbinden eine VPN-Verbindung zum MikroTik Router aufbauen können.

IP - > Firewall -> NAT

Falls der IP-Adressbereich für die VPN-Verbindungen ein anderer als der des internen Netzwerks ist z.B. 10.1.1.0, müssen die VPN-Clients noch vom NAT ausgenommen werden! Sie sollen ja Zugriff auf das interne Netzwerk erhalten. Dazu wird bei IP -> Firewall -> NAT eine neue Regel erstellt.

Im Bereich Action muss accept ausgewählt werden!